电脑 Rootkit 隐藏进程检测全攻略

Rootkit 是一种恶意软件,通过修改系统底层实现隐藏自身及恶意进程:

-

内核级 Rootkit:修改进程控制块 (EPROCESS) 的双向链表,使系统 API 无法枚举到特定进程

-

用户级 Rootkit:通过 Hook 系统调用 (如 NtQuerySystemInformation),过滤进程列表中的恶意项

-

文件系统 Rootkit:修改 /proc (Linux) 或直接操作磁盘数据,使进程信息在常规查看时 "消失"

Process Explorer (推荐):

-

下载:微软 Sysinternals 套件

-

使用:运行后查看完整进程列表,异常进程特征:

-

无描述或模糊描述

-

进程路径异常 (非系统目录但显示为系统进程)

-

父进程 ID 异常 (如 system 直接创建 cmd)

-

右键点击进程→"属性"→"验证签名",检查数字签名是否有效

RootkitRevealer:

-

原理:对比 Windows API 视图与原始 NTFS / 注册表数据,找出差异

-

使用:运行后扫描,显示 "不一致" 项可能是被隐藏的进程或文件

GMER:

-

特点:可检测内核级 Rootkit,包括隐藏进程、服务和驱动

-

使用:勾选 "进程" 和 "隐藏" 选项,点击扫描,红色条目表示可疑对象

其他工具:

-

OpenArk:显示 "从 Windows API 隐藏" 状态的进程

-

SystemInformer:通过内核驱动直接访问系统底层,检测隐藏进程

-

RootkitUnhooker:检测并解除 SSDT 钩子,显示被隐藏进程状态

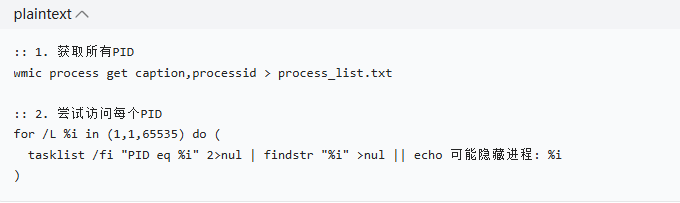

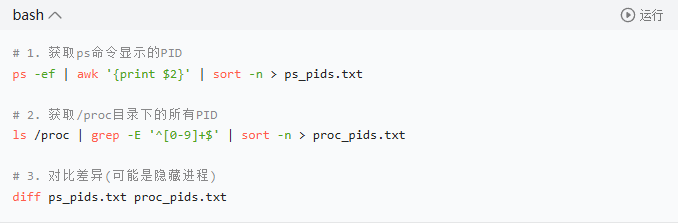

进程对比法:

服务检查:

-

sc query:列出所有服务,检查异常名称或描述的服务

-

wmic service get name,displayname,pathname,startmode:查看服务可执行路径是否异常

注册表检查:

-

检查HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun等自启动项

-

使用 RootkitRevealer 检测注册表值是否被篡改

进程验证:

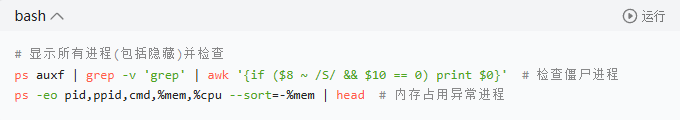

检查异常进程:

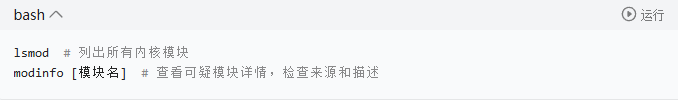

检查加载模块:

chkrootkit:

-

安装:sudo apt-get install chkrootkit

-

使用:sudo chkrootkit,检测常见 Rootkit 和隐藏进程,输出 "Warning" 表示发现可疑项

rkhunter(Rootkit Hunter):

-

安装:sudo apt-get install rkhunter

-

使用:sudo rkhunter --check,检查系统文件、进程和内核模块异常

unhide:

-

安装:sudo apt-get install unhide

-

使用:sudo unhide proc,检测被隐藏的进程

linux_psxview:

-

特点:从多个来源 (init_task 链表、PID 哈希表等) 枚举进程并交叉验证,发现差异

原理:直接读取物理内存中的进程控制块,与系统 API 返回的进程列表对比,找出内存中存在但 API 未返回的进程

工具:

-

Windows:Volatility 内存取证工具

-

Linux:使用调试工具读取/dev/mem或专用内存分析工具

观察系统异常:

-

不明原因的 CPU / 内存占用高

-

安全软件异常关闭或无法启动

-

网络连接异常 (无明显应用却有数据传输)

-

系统性能莫名下降

预防措施:

-

定期备份关键系统文件和命令

-

安装防病毒软件和反 Rootkit 工具

-

启用系统完整性检查 (如 Windows 的 SFC)

-

限制管理员权限使用

检测流程:

-

进入安全模式 (减少 Rootkit 加载)

-

使用多种工具交叉验证 (单一工具可能被 Rootkit 欺骗)

-

分析异常进程的网络连接、文件访问和启动项

-

必要时进行内存转储分析和系统恢复

-

隔离系统:断开网络,防止进一步数据泄露

-

确认感染:使用多个工具验证隐藏进程存在

-

备份证据:保存日志、进程列表和内存转储

-

清除 Rootkit:

-

Windows:使用 TDSSKiller、Malwarebytes 等专用工具

-

Linux:卸载可疑内核模块,删除恶意文件和启动项

-

系统恢复:必要时从干净备份还原系统

检测 Rootkit 隐藏进程需采用 "多层防御、交叉验证" 策略:

-

基础检测:使用系统工具 (ps、tasklist) 查看进程

-

进阶检测:借助专业工具 (Process Explorer、chkrootkit) 深度扫描

-

终极手段:内存分析和内核检查

-

防御为主:定期维护、权限管控和系统监控

注意:Rootkit 检测是专业领域,对于重要系统,建议寻求安全专家帮助,避免误操作导致系统崩溃或证据丢失。

|