Windows 11 防火墙程序例外规则生效验证全攻略

一、通过图形界面查看规则状态

1. 基础设置界面验证(适合普通用户)

-

Win+I 打开设置→隐私和安全性→Windows 安全→防火墙和网络保护

-

点击 "允许应用通过防火墙"(需管理员权限,可能弹出 UAC)

-

在列表中检查目标应用的 "专用"和"公用" 网络复选框是否已勾选(绿色表示已启用)

2. 高级设置界面验证(适合需要详细信息的用户)

-

搜索 "高级安全 Windows Defender 防火墙" 并打开

-

在左侧选择 "入站规则"或"出站规则"(根据规则方向)

-

在右侧列表中找到目标规则,查看:

-

状态:是否显示 "已启用"(绿色复选标记)

-

名称:是否与创建的规则名称一致

-

程序路径:双击规则查看 "此程序路径" 是否指向正确的.exe 文件

二、使用命令行工具验证

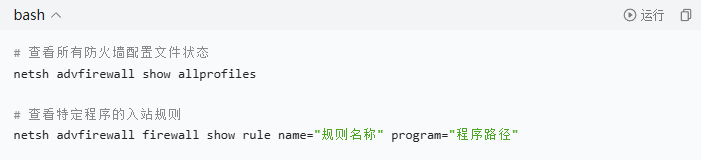

1. 使用 netsh 命令

2. 使用 PowerShell 命令(推荐,更灵活)

关键验证点:确认规则的 "Enabled"值为"True",且"Profile"(网络配置文件)包含当前网络类型

三、测试规则实际效果(最终验证方法)

1. 网络连接测试(最直接有效)

入站规则测试(允许外部连接到本地程序):

-

从另一台计算机尝试连接到运行该程序的 Windows 11 设备

-

使用telnet 目标IP 端口号(需先在控制面板→程序和功能→启用 Telnet 客户端)

-

或使用 PowerShell:Test-NetConnection -ComputerName 目标IP -Port 端口号

-

成功标志:连接建立,无超时或拒绝错误

出站规则测试(允许程序访问外部网络):

-

运行目标程序,检查其网络功能是否正常(如下载、登录等)

-

尝试访问程序所需的特定服务(如 Web 浏览器访问网站)

-

成功标志:程序功能正常,无网络连接错误

2. 事件查看器验证(适合排查问题)

-

Win+R 运行eventvwr.msc,打开事件查看器

-

导航至:Windows 日志→Security

-

筛选事件 ID:5152(表示防火墙规则允许的连接)或5150(表示防火墙阻止的连接)

-

查找与目标程序相关的事件,确认是否有预期的 "已允许" 记录

四、验证流程最佳实践(推荐)

-

先检查规则存在与状态

plaintext

控制面板高级设置 → 确认规则已启用且程序路径正确

-

再验证网络连通性

plaintext

入站规则:外部设备尝试连接 → 成功即规则生效

出站规则:运行程序测试网络功能 → 正常即规则生效

-

疑难排查(规则存在但不生效)

-

检查规则是否同时覆盖当前网络类型(域 / 专用 / 公用)

-

确认程序使用的实际端口与规则设置一致(有些程序可能使用随机高端口)

-

检查是否存在冲突规则(阻止规则优先级高于允许规则)Microsoft Learn

-

确认程序是否以管理员身份运行(规则可能只对特定权限生效)

-

检查组策略是否覆盖了本地防火墙设置(运行gpedit.msc查看)

五、实用验证示例

验证远程桌面 (RDP) 规则

-

在高级防火墙中确认入站规则 "Remote Desktop" 已启用

-

从另一台计算机运行mstsc.exe,输入目标 IP

-

如能成功连接并显示登录界面,证明规则生效

验证浏览器出站规则

-

创建规则允许 Chrome 浏览器访问特定网站

-

运行 Chrome,尝试访问该网站

-

同时使用事件查看器确认是否有 ID 5152 的允许记录

六、总结与下一步

验证防火墙规则生效需状态检查 + 功能测试双管齐下:

-

状态检查确认规则存在且已启用

-

功能测试验证实际网络通信是否畅通

下一步建议:

-

为关键应用创建规则后立即进行验证测试

-

定期(如系统更新后)检查重要规则状态

-

规则失效时,优先检查事件查看器中的阻止记录,快速定位问题

|